Poznaj Zoom AI Companion, Twojego nowego asystenta AI!

Zwiększ produktywność i usprawnij współpracę zespołową dzięki Zoom AI Companion, asystentowi AI dostępnemu bez dodatkowych kosztów w ramach kwalifikujących się płatnych planów Zoom.

Październik jest miesiącem cyberbezpieczeństwa, jednak świadomość cyberbezpieczeństwa powinna być priorytetem każdego miesiąca, aby chronić Twoje dane i informacje osobiste przez cały rok. Zapoznać się z poniższymi wskazówkami, które pomogą Ci rozwinąć bezpieczne nawyki online, które można praktykować w pracy i w domu.

Aktualizacja: June 27, 2025

Opublikowano April 24, 2025

Cyberprzestępcy z roku na rok stają się coraz bardziej wyrafinowani i stosują wielowarstwowe, złożone ataki, których celem są osoby najbardziej podatne na zagrożenia. Hakerzy i oszuści infiltrują teraz swoje ofiary za pomocą skomplikowanych schematów mających na celu zaskoczenie ludzi i żerowanie na ich dobroci. Podczas gdy najlepsze praktyki, takie jak korzystanie z sieci prywatnych, unikalne hasła i blokowanie urządzeń są nadal wysoce zalecane, należy również wybrać narzędzia i dostawców oprogramowania, którzy wdrażają solidne i skuteczne środki, aby pomóc w zapewnieniu bezpieczeństwa danych.

Miejsce pracy może być również narażone na zagrożenia, jeśli pracownicy nieświadomie pobiorą złośliwe oprogramowanie lub przypadkowo ujawnią prywatne dane niewłaściwym odbiorcom. Mając to na uwadze, przedstawiamy kilka wskazówek, które pomogą Ci zachować bezpieczeństwo w Internecie podczas korzystania z Zoom, a także wgląd w programy bezpieczeństwa, które wdrażamy w celu ochrony danych naszych klientów i pracowników.

Niezależnie od tego, czy pobierasz aplikację Zoom Workplace po raz pierwszy, czy aktualizujesz ją do najnowszej wersji, należy upewnić się, że uzyskujesz do niej dostęp z renomowanego źródła, takiego jak portal internetowy Zoom, wewnątrz samej aplikacji lub pobierając ją z oficjalnego sklepu, takiego jak Apple App Store.

Jeśli otrzymasz wiadomość e-mail zachęcającą do pobrania najnowszej wersji Zoom Workplace, której się nie spodziewasz, sprawdź dokładnie domenę nadawcy (do kogo zostanie wysłana odpowiedź na tę wiadomość e-mail) i najedź kursorem na link do pobrania (bez klikania go), aby upewnić się, że jest to autentyczny link. Jeśli nie jest to oryginalna domena Zoom, taka jak zoom.com, zoom.us, nie klikaj żadnych linków.

Poniżej znajdują się dwie wiadomości e-mail, które wyglądają na autentyczne, ale w rzeczywistości są fałszywe.

Gdy już upewnisz się, że pobierasz Zoom Workplace z autentycznego źródła, upewnij się, że aktualizujesz aplikację, aby uzyskać dostęp do najnowszych funkcji, naprawić wszelkie błędy i cieszyć się najlepszą jakością dźwięku i obrazu.

Istnieje kilka kroków, które można podjąć, aby zachować prywatność wirtualnego wydarzenia i zapobiec uczestnictwu nieproszonych gości w spotkaniu lub webinarze. Na początek warto unikać używania osobistego identyfikatora spotkania (PMI) na każdym nowym spotkaniu. Osoby postronne mogą wtargnąć na kolejne spotkanie, jeśli mają dostęp do Twojego PMI ze starego spotkania. Zarezerwuj PMI na wewnętrzne spotkania z osobami, które znasz.

Po rozpoczęciu spotkania zalecamy włączenie poczekalni, aby można było zatwierdzić każdą osobę próbującą wejść i uniemożliwić dołączenie niepożądanym gościom. Zezwalaj na dołączenie tylko zalogowanym użytkownikom i blokuj spotkanie po jego rozpoczęciu. Możesz także wymagać kodu spotkania, wyłączyć wideo i wyciszyć dźwięk, gdy uczestnicy się logują, aby uniknąć niechcianych lub nieodpowiednich rozmów. Zalecamy również ograniczenie funkcji udostępniania ekranu i dodawania notatek tylko do prowadzących lub określonych uczestników, więc pamiętaj o wyłączeniu opcji Udostępnij ekran, co spowoduje również wyłączenie wszelkich funkcji notatek.

Aby dowiedzieć się więcej o tym, jak zachować bezpieczeństwo w Zoom, odwiedź nasze Centrum bezpieczeństwa.

Większość osób wie już, jak ważne jest tworzenie złożonych haseł, które nie powtarzają się w różnych aplikacjach i urządzeniach. Aby dodać dodatkową warstwę ochrony, oferujemy integracje jednokrotnego logowania (SSO) i uwierzytelniania dwuskładnikowego, aby dostęp do aplikacji Zoom Workplace był płynny, bezpieczny i prosty.

Nasza funkcja SSO umożliwia korzystanie z tych samych poświadczeń dla dostawcy tożsamości organizacji, dzięki czemu nie trzeba przechowywać oddzielnych nazw użytkownika i haseł. Uwierzytelnianie dwuskładnikowe rozszerza Twoje bezpieczeństwo jako dwuetapowy proces logowania, który wymaga przesłania jednorazowego kodu wygenerowanego z aplikacji mobilnej lub przesłanego w wiadomości tekstowej, oprócz głównego logowania Zoom.

Udostępnianie ekranu i zdalny dostęp do sterowania stały się one niezbędnymi narzędziami współpracy wraz z rozwojem pracy hybrydowej i zdalnej. W związku z tym należy wiedzieć, z której funkcji korzystać w danej sytuacji. Funkcja udostępniania ekranu umożliwia prezentującym wyświetlanie treści wizualnych, takich jak slajdy, prezentacje i materiały szkoleniowe, a także oferuje prowadzącym i uczestnikom możliwość dodawania notatek do udostępnionych ekranów. Zdalny dostęp do sterowania umożliwia jednemu uczestnikowi przejęcie kontroli nad ekranem innego uczestnika za jego zgodą. Funkcja ta jest zazwyczaj wykorzystywana w przypadku wsparcia technicznego, instalacji oprogramowania lub wspólnej edycji dokumentów.

Obie funkcje mają istotne znaczenie dla bezpieczeństwa. Udostępnianie ekranu wiąże się z ryzykiem przypadkowego ujawnienia poufnych informacji i potencjalnym zakłóceniem spotkania, jeśli uprawnienia nie są odpowiednio ograniczone. Dostęp do zdalnego sterowania niesie ze sobą poważniejsze zagrożenia, ponieważ zapewnia użytkownikom zewnętrznym pełny dostęp do funkcji komputera, takich jak sterowanie myszą i klawiaturą. Może to pozwolić na szkodliwe działania w przypadku przyznania dostępu osobom niegodnym zaufania.

Nikt nie planuje celowo udzielić dostępu atakującemu, lecz cyberprzestępcy stosują coraz bardziej wyszukane metody, w związku z czym istnieje ryzyko nieumyślnego przyznania uprawnień dostępu nieodpowiedniej osobie. Oto kilka zalecanych najlepszych praktyk, które pozwolą bezpiecznie korzystać z tych funkcji:

Wykonaj następujące kroki, aby zapobiec szkodliwym działaniom podczas udzielania zdalnego dostępu do komputera:

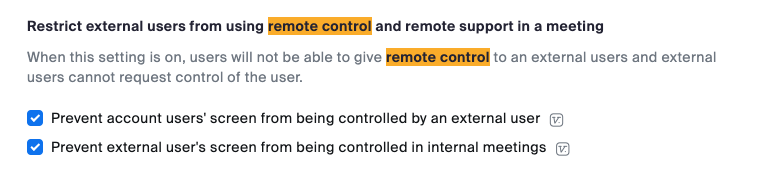

Zoom posiada kilka wbudowanych funkcji, które pomagają zapewnić bezpieczny dostęp zdalny, w tym:

Nie zawsze będziesz wiedzieć, kim jest osoba, z którą rozmawiasz. Dlatego opracowaliśmy dodatkowe funkcje, które pozwalają zwiększyć zaufanie i przyczyniają się do poprawy bezpieczeństwa interakcji podczas komunikacji z innymi.

Wszystkie te funkcje wspólnie utrudniają nieuczciwym osobom podszywanie się pod prawdziwych użytkowników lub organizacje in Zoom Team Chat, Meetings i Webinars.

Dzięki naszej opcjonalnej funkcji szyfrowania end-to-end (E2EE) (obecnie dostępnej dla Zoom Meetings i Zoom Phone) klucze kryptograficzne są znane tylko urządzeniom uczestników. Włączenie tej funkcji dodaje dodatkową warstwę ochrony, aby ułatwić komunikację między różnymi rozwiązaniami Zoom. Niektóre funkcje Zoom są jednak ograniczone.

Dowiedz się więcej na temat szyfrowania na platformie Zoom Workplace tutaj.

Co więcej, nasza nowa funkcja postkwantowego szyfrowania E2EE może pomóc w zapewnieniu bezpieczeństwa danych dziś i w przyszłości. Ta zaawansowana warstwa szyfrowania została zaprojektowana w celu ochrony Twoich bieżących danych Zoom Meetings, Zoom Phone i Zoom Rooms oraz zabezpieczenia ich przed potencjalnymi bezprecedensowymi zagrożeniami, które mogą wygenerować tylko komputery kwantowe.

Cyberbezpieczeństwo nie ogranicza się tylko do naszych zespołów IT lub zespołów bezpieczeństwa. Oczekujemy, że wszyscy pracownicy Zoom będą cyberświadomi i opracowaliśmy liczne inicjatywy i zasoby, aby edukować naszych pracowników w zakresie ochrony przed cyberzagrożeniami.

Nasze programy szkoleniowe w zakresie świadomości bezpieczeństwa wykraczają poza podstawy i są specjalnie zaprojektowane, aby tworzyć niezapomniane doświadczenia dla pracowników w celu wzmacniania ważnych umiejętności i wiedzy przez cały rok. Niektóre z tych działań obejmują:

Oprócz naszych wewnętrznych programów bezpieczeństwa pracowników, nadzorujemy również różne inicjatywy w naszych większych społecznościach, które pomagają nam ograniczać ryzyko, wspierać innowacje i nadal ulepszać nasze usługi, takie jak:

Uzyskanie różnych certyfikatów i atestacji wymaga ciągłego zaangażowania w zapewnienie, że nasze produkty i usługi spełniają rygorystyczne standardy bezpieczeństwa i prywatności. Jesteśmy zaszczyceni, że nasze produkty zostały docenione przez wiele najbardziej znanych organizacji na świecie i uzyskały certyfikaty w takich obszarach jak:

Poznaj pełną listę atestacji, certyfikatów i standardów Zoom.

Jak mówi przysłowie, praktyka czyni mistrza. Mając to na uwadze, stale rozwijamy nasze środki bezpieczeństwa i innowacje produktowe, aby umożliwić naszym pracownikom i klientom swobodniejszą komunikację i współpracę. Poprzez udostępnianie naszym pracownikom i klientom aktualnych zasobów i stałej edukacji dążymy do zapewnienia przyszłości z mniejszą liczbą cyberataków i bezpieczniejszym środowiskiem online.

Bądź na bieżąco ze wszystkimi wiadomościami dotyczącymi bezpieczeństwa i prywatności w naszym Centrum zaufania.